Mettre en place une bonne solution de sécurité pour votre organisation

Profitez d'un support IT efficace

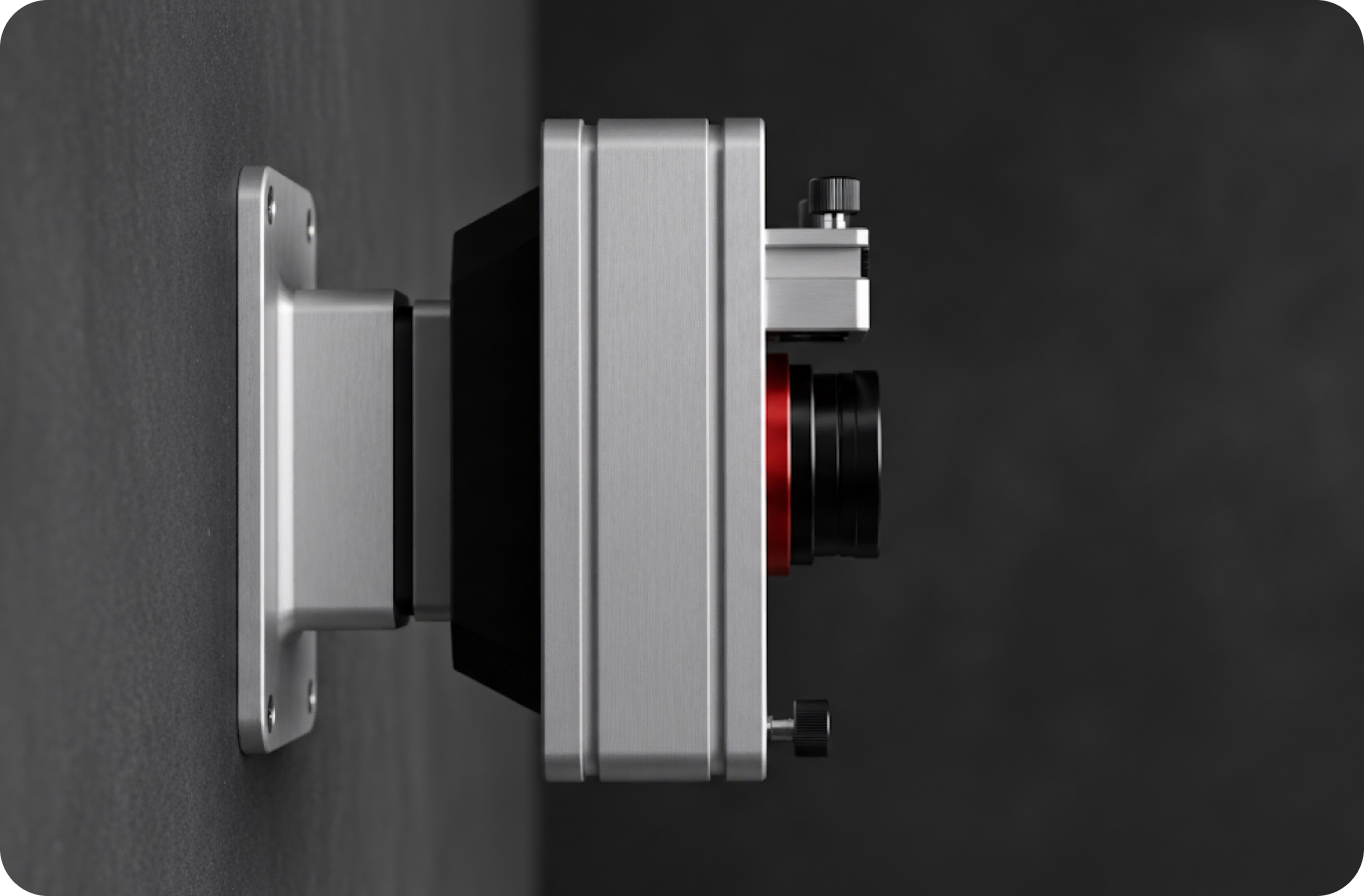

Découvrez notre solution tout-en-un

Quelle que soit la taille de votre entreprise, la sécurité de votre système informatique est probablement au coeur de vos préoccupations (ou devrait l’être !).

En 2021, 54 % des entreprises disent avoir subi entre 1 et 3 attaques durant l’année. La question n’est alors plus de savoir si vous allez subir un cyberpiratage un jour, mais de vous préparer pour réagir correctement quand cela arrivera.

Vol de données, phishing, installation d’un logiciel malveillant… Les cyber hackeurs disposent de moyens toujours plus ingénieux pour déjouer la sécurité informatique des entreprises.

Entre l’évolution des pratiques de travail depuis la crise du Covid-19 et l’augmentation du nombre d’équipements, les brêches qui permettent un accès indésirable aux données sensibles sont nombreuses. Ceci est d’autant plus vrai face à la situation actuelle : par exemple, la guerre en Ukraine qui rend l’Antivirus russe Kaspersky fortement déconseillé.

Quelles sont les solutions qui existent pour créer pour son entreprise une cybersécurité vraiment efficace, à la hauteur de ses besoins et en conformité avec la loi ?

C’est quoi la sécurité informatique ?

La sécurité informatique, aussi appelée cybersécurité, concerne toutes les pratiques, les techniques et les mesures mises en place par une organisation dans l’objectif de protéger :

- ses terminaux ;

- ses données sensibles ;

- ses réseaux ;

- ses services en réseaux.

Avoir une bonne cybersécurité permet aussi de limiter les répercussions en cas d’attaque. 6 entreprises sur 10 rapportent avoir été touchées négativement en 2021, pour 21 % cela concerne une perturbation de la production et pour 14% d’entre elles, il s’agit de la diffusion d’une information qui interfère dans leur travail.

En plus de donner la possibilité de minimiser les effets d’un potentiel incident, une bonne sécurité informatique permet de s’assurer que l’on répond aux obligations légales — notamment celles intaurées par le RGPD (Règlement Général sur la Protection des Données), ainsi que de s’assurer de la confirmité du recueil des donnée sur le site internet de l’entreprise, par exemple.

6 étapes à suivre pour une cybersécurité efficace

Alors concrètement, quelles sont les règles de base pour assurer la sécurité informatique de son entreprise ? Rzilient vous livre les 6 principes à suivre pour être cyber résilient.

1. Sensibiliser son équipe et établir une charte de sécurité informatique

Les failles informatiques sont souvent le résultat d’erreurs humaines. Il est donc très important de former vos équipes sur ces questions, que ce soit tout au long de l’année avec des exercices pratiques à mettre en oeuvre et des formations dédiées, ou lors de leur intégration initiale.

C’est important d’insister sur le fait que la cybersécurité n’est pas de la seule responsabilité de la direction ou du département iT. Chaque employé est tenu responsable de l’utilisation de ses appareils, des messages diffusés et des informations partagées.

Co-créer une charte de sécurité informatique est une bonne chose à mettre en place pour que chaque personne puisse s’y référer en cas de doute. Elle fixe les règles d’utilisation des ressources numériques et de communication dans l’entreprise. Elle permet également de se protéger en cas de dommages causés par un employé qui n’aurait pas suivi les règles édictées.

2. Gérer les terminaux mobiles

Face à l’évolution des modalités de travail, il est nécessaire de se pencher sur la mise en place d’un logiciel qui permet de gérer la flotte informatique de l’entreprise, même à distance.

Entre les personnes qui travaillent de chez elles avec leurs ordinateurs mais ont accès à des données sensibles et celles qui possèdent un terminal professionnel, la mise en place d’un MDM, ou Mobile Device Management est incontournable.

Les fonctionnnalités de base d’un bonn MDM qui lui permettent de bloquer les accès en cas de perte ou de vol de l’appareil, mais aussi de limiter l’accès à certaines données en dehors du cadre professionnel. Le MDM est outil incontournable d’une bonne gestion de la flotte à distance.

3. Maintenir les équipements informatiques à jour

La deuxième brèche la plus facile à pénétrer par les pirates informatiques, est sans aucun doute celle ouverte par les terminaux non mis à jour.

Faire des mises à jour régulières permet de se protéger, mais n’oubliez pas d’installer également des pare-feu et des antivirus, et de les actualiser quand il le faut. Ce sont eux qui permettent de surveiller les activités, et de voir lesquelles sont indésirables et dangereuses.

Cette actualisation régulière concerne également le MDM, qui permet de garder le système d’exploitation à jour : Win10 & 11 ou MacOS par exemple, ainsi que les applications.

4. Maîtriser le niveau de sécurité des appareils et applications

Sensibiliser votre équipe permet d’insister sur certains points non négligeable pour la cybersécurité de votre entreprise :

- l’utilisation d’un wi-fi sécurisé quand on ne travaille pas au bureau, grâce à un VPN ;

- la complexification des mots de passe, et parfois même la double authentification ;

- l’utilisation de messageries pro et internes pour communiquer.

Cette liste n’est pas exhaustive, mais rassemble des points importants à contrôler pour vous assurer que votre équipe utilise les appareils et les données de l’entreprise de façon responsable.

5. Préparer une réponse rapide aux incidents

Être cyber résilient nécessite d’avoir les ressources pour répondre rapidement et facilement aux incidents en cours. L’enjeu est de limiter au maximum l’impact et les pertes liées.

Faites l’inventaire de l’état de votre sécurité en amont pour anticiper au mieux le jour venu. Pour cela, posez-vous les questions suivantes :

- Quelles sont les données sensibles susceptibles d’être volées ?

- Où sont-elles hébergées ?

- Quel est le moyen utilisé pour les sauvegarder ?

- Quelles sont les solutions de sécurité iT déployées ?

Après cela, établissez des étapes et des procédures à suivre en fonction de l’incident subi.

Il est également important d’automatiser les correctifs des vulnérabilités pour permettre aux personnes compétentes qui se pencheront sur l’incident de le contrôler au plus vite. Cela évite de contrôler tous les appareils manuellement pour savoir d’où vient le problème.

6. Avoir une technologie intégrée

L’un des moyens les plus efficace pour s’assurer une sécurité informatique pleine et entière est de faire appel à une solution externe, plutôt que de la développer en interne. C’est d’ailleurs ce que font 77% des entreprises.

L’offre de cybersécurité Rzilient comprend la solution Bitdefender, qui s'appuie sur une IA avancée pour anticiper, détecter et bloquer instantanément les menaces avant qu’elles ne causent des dommages, ainsi qu’une offre de VPN. Vous bénéficiez également de l’installation ainsi que du monitoring grâce à un service et support informatique humain, rapide et efficace. D’ici fin 2022 cette solution sera même certifiée ISO 27001 et 27701.

Qu’importe la taille de l’entreprise, il n’est plus possible de passer à côté de la protection de votre système informatique.

Pour gagner du temps sur ces tâches chronophages et complexes, le mieux reste d’investir dans des solutions externes performantes qui vous permettront d’être armé et préparé face aux différentes menaces, pour transformer et améliorer votre expérience numérique.

Discutons de votre projet pour établir la meilleure façon pour Rzilient de vous aider à sécuriser vos appareils et vos données.

Sources

Sondage OpinionWay pour le Club des Experts de la Sécurité de l’Information et du Numérique (CESIN).

5 pratiques qui garantissent la sécurité IT de votre entreprise, Le Monde Informatique